Windows Privilege Escalation Zero-Day – CVE-2021-41379

Hepimizin bildiği gibi en yaygın işletim sistemleridir, Microsoft Windows platformları. Yapılan anket ve değerlendirmeler bu oranın %80 seviyelerinde oldugunu göstermektedir. Dolayısıyla Windows üzerinde tespit edilen zafiyetler son derece önemlidir.

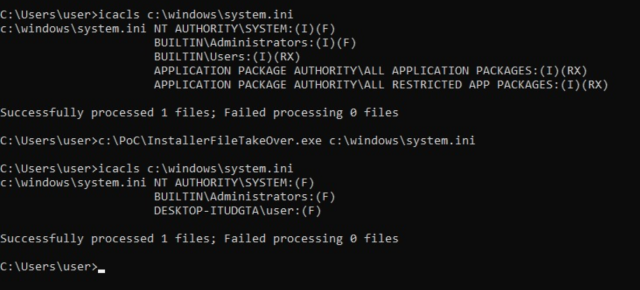

Geçtiğimiz aylarda (Ekim 2021) Abdelhamid Necari tarafından Microsoft’a privilege escalation kategorisinde açık bildirildi. En düşük yetkilerle bile olsa cihaz üzerinde .EXE veya .MSI uzantılı dosya çalıştırılarak, açılan komut ekranında “nt authority\system” yetkilerine sahip şekilde her türlü komut yürütülebilmektedir.

Abdelhamid Necari, InstallerFileTakeOver olarak adlandırdığı projesi ve sızma girişimlerini canlı olarak github ve youtube’dan paylaşmıştır 🙂 Gerçekten çok ilgi çekici oldugunu belirtmeliyim.

https://github.com/klinix5/InstallerFileTakeOver

https://www.youtube.com/watch?v=x-F_pKIVepc&ab_channel=AbdelhamidNaceri

Hazırladığı EXE, Microsoft Edge Elevation Service tarafından kullanılan DACL’in (Discretionary Access Control List) üzerine yazılması sonucunda yükseltilmiş ayrıcalıklı yetki elde edilmiş olur. Bu tekniğin her işletim sistemi için geçerli olmadığını da eklemiş, Server 2016 ve Server 2019 elevation service olmadığı için.

Her ne kadar Group Policy ile standart kullanıcıların MSI, EXE gibi çalıştırılabilir dosyaları çalıştırması engellenebiliyor olsa da kullanılan method bu durumu tamamen bypass ediyor. Bu duruma çözüm için Microsoft CVE-2021-41379 numaralı security patch yayınladı. Acil kodlu olarak tüm sistemlere geçilmesi gerektiğini belirtelim. Group Policy’ye ek olarak Antivirus aracılığıyla EXE ve MSI dosyalarının çalıştırılmasının bloklanması gerekiyor.

Ilgili patch sonrası Abdelhamid iki farklı MSI paketini başarıyla yürüterek yetki yükseltme işlemini yapabildiğini belirterek, Microsoft’un ikinci patch çıkarması gerektiğini belirtmiş ancak bu methodu yayınlamamaya karar vermiş. Son not olarak ise hazır olun diye eklemiş, kim bilir belki yayınlar 🙂